Мир современных технологий так стремительно меняется, что мы едва успеваем придумывать новые пароли. Там, где раньше хватало незамысловатого QWERTY123 (уже тогда его было мало, будем честны), теперь необходимы двухфакторные, трехфакторные аутентификации. Мы оставляем в инфополе наши голоса и фотографии, даем приложениям доступ к нашей камере, позволяем автоматически читать СМС-сообщения… Но насколько это в самом деле безопасно? «Научная Россия» попыталась в этом разобраться.

Платежные системы

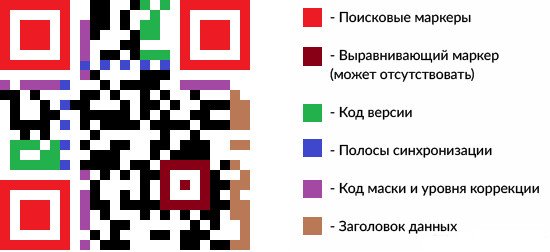

Хотя в наш повседневный обиход черно-белая мозаика QR-кодов вошла не так давно, эта технология существует уже несколько десятков лет. Она появилась на японском автомобильном заводе Denso в 1994 г. и использовалась в качестве замены штрихкодам — в них не помещалась вся необходимая информация. Собственно, именно этим QR (quick response) и отличается: в него можно закодировать куда больше данных, чем в штрихкод. И из-за этого технология быстро вышла за рамки местечкового автопрома, а потом и вовсе распространилась по миру и стала частью платежных систем.

Как при помощи QR-кодов происходят финансовые трансакции? Варианта два: код создает либо продавец, либо покупатель. В первом случае это либо статический код, где зашифрована информация о счете продавца, либо динамический код, выводящийся на экран кассы или планшета, — там зашифрованы данные не всего счета, а конкретной трансакции. То же самое происходит, если код формирует покупатель: в мозаике черно-белых пятен оказываются зашифрованы номер счета для списания денег и их количество.

Структура QR-кода

За исключением новой формы для инициации трансакции в виде картинки вся остальная часть перевода денег происходит по тем же принципам, что и любая другая банковская операция. Заплатил бы покупатель при помощи банковской карты, номера телефона или счета — неважно, протоколы банковской безопасности на уровне перевода сохраняются. Но создает ли сам формат QR-кода лазейки для мошенничества?

Да, создает, поскольку визуально отличить один QR-код от другого на практике невозможно. А это значит, что правильную картинку очень легко заменить мошеннической. Когда технология была еще нова, этим пользовались китайские злоумышленники. Они заклеивали статические коды магазинов своими, и в итоге покупатели переводили деньги на неправильный счет. В другом случае мошенник быстро отсканировал чужой код для того, чтобы оплатить собственный счет.

Однако сегодня все вышеуказанные способы воровства уже почти невозможно провернуть из-за связанной с использованием QR-кодов бюрократии. Для того чтобы провести банковскую операцию по QR, нужно пройти соответствующую регистрацию, оформить торгово-сервисное предприятие. Мошенники просто не станут этого делать, так как их документы будут доступны правоохранительным органам и попасться будет слишком легко. Что же касается случаев, когда покупатель предоставляет код своего кошелька, достаточно не подставлять его под камеры незнакомых людей, и безопасность обеспечена.

Другим набирающим популярность способом оплаты становится использование биометрических данных. Устройства на кассе считывают лицо человека и производят оплату без каких-либо дополнительных устройств — полная бесконтактность. Но вот вопрос: банкам еще можно доверить подробные данные о лице, голосе, отпечатке пальца или радужке глаза, они точно заботятся о безопасности данных, однако в отличие от банковской карты, которая почти всегда надежно спрятана в кошельке, лицо на виду постоянно. Что мешает злоумышленнику сфотографировать человека и пользоваться его биометрическими данными?

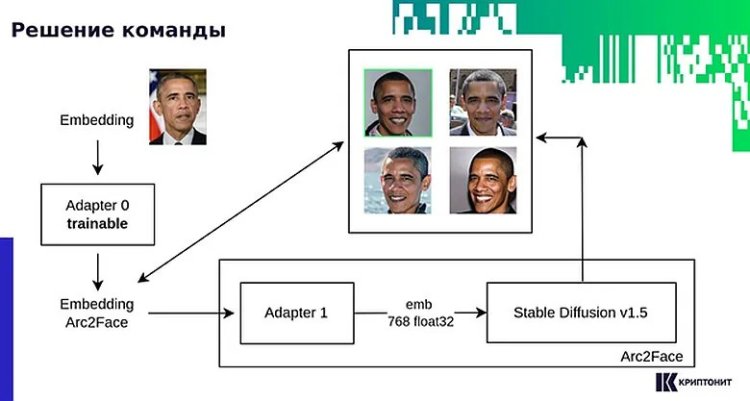

Решение команды "Криптонит" для атаки на биометрическую систему

Основная ответственность за защиту денег клиента от воровства при помощи поддельных лиц лежит на банке. А главный способ, которым банки для этого пользуются, — это подтверждение «реальности» человека перед камерой считывающего аппарата. Сделать это можно несколькими способами, которые делятся на аппаратные и программные. Аппаратные подразумевают наличие в камере дополнительных датчиков, программные же анализируют изображение на предмет «натуральности» лица (например, просят улыбнуться).

Например, «Сбербанк» использует следующие методы проверки достоверности биометрических данных: бесконтактный датчик расстояния (оплата с помощью биометрии происходит только когда клиент стоит прямо перед устройством); 3D-камеру (создает объемное изображение и анализирует микромимику, благодаря чему оплата по фото не пройдет); NIR-камеру ближнего инфракрасного диапазона (видит даже при плохом освещении, определяет температуру тела и подтверждает, что перед устройством действительно живой человек).

Кроме того, банки постоянно проверяют свои системы на прочность. Так, в конце 2024 г. команда компании «Криптонит» приняла участие в биометрическом хакатоне (соревновании, где участникам дается задание по взлому системы). По условиям соревнования произошла утечка данных с изображениями пользователей. Смогли бы злоумышленники воспользоваться этим? И каким именно образом? Как показал результат, генерирующие изображения нейросети могут представлять опасность для некоторых биометрических систем. Впрочем, в «полевых» условиях этого все еще будет недостаточно для обхода всех систем безопасности банка.

«Мы предположили, что хорошо сгенерированные фотореалистичные изображения лиц, близких с точки зрения одной биометрической системы, будут считаться близкими и в других БС. В качестве инструмента был выбран Arc2Face — открытое решение для генерации изображений лиц с помощью Stable Diffusion v1.5. Все необходимые веса (величина вклада различных исходных данных в конечный результат — прим. ред.) имеются в репозитории. Arc2Face строит лица, близкие в пространстве модели InsightFace antelopev2. Проведя серию тестов, мы убедились, что лица, полученные с помощью Arc2Face, с огромным запасом проходят все разумные пороги сравнения эмбеддингов, а также экспертный тест в задачах верификации и идентификации. Экспертами выступали члены команды», — писала команда «Криптонит» на своем официальном сайте.

Умные устройства

А.А. Спиридонов

Даже за пределами банковских систем наши данные постоянно находятся под угрозой. Наши голоса считывают умные колонки и микрофоны наших смартфонов, камеры на каждом шагу анализируют наши лица, даже часы теперь подключаются к интернету и передают туда данные о биении наших сердец. Можно ли сказать, что защищенность наших данных в таких условиях стала как никогда низкой? Этот вопрос мы задали руководителю лаборатории информационной и сетевой безопасности компании «Криптонит» Александру Александровичу Спиридонову:

— Уровень защищенности информации не стал низким, просто с развитием технологий и появлением различных умных устройств появилось много мест, где личная информация собирается, обрабатывается и хранится. В некоторых случаях без явного предоставления личной информации умные устройства невозможно активировать и начать с ними работу. Таких устройств и мест хранения личных данных с каждым годом становится все больше, и человеку труднее их контролировать, что дает дополнительные предпосылки для утечки данных.

Узким местом в умных системах стали серверы, которые обрабатывают и хранят данные тысяч смарт-браслетов, хабов умных домов, умных колонок и камер видеонаблюдения, умных чайников, датчиков температуры, протечки, умных реле управления воротами, шторами и т.п. Второй целью для злоумышленников оказались непосредственно умные устройства, которые можно взломать точечно, находясь с ними в одной локальной сети или в радиусе действия Wi-Fi-сети.

Практика нескольких последних лет показывает, что утечки данных имеют массовый характер и их источником, как правило, становятся хранилища данных, расположенные в недрах компаний-производителей умных устройств. Поэтому основная ответственность за защиту данных ложится именно на эти компании, которым необходимо уделять достаточно сил и средств для обеспечения безопасности как самих устройств, так и хранимых данных. С их стороны важен выпуск регулярных обновлений безопасности для устройств, а также соблюдение политики безопасности внутри компании. К сожалению, у пользователя набор способов защиты личных данных достаточно ограничен.

Смартфоны стоит выделить в отдельную категорию. Больше всего рисков утечки данных в смартфоне создает сам пользователь, а способы их реализации могут быть разные: фишинговые приложения и сайты, мошенничество, вредоносное программное обеспечение и т.п. Одним из глобальных направлений защиты может быть сокращение мест обработки и хранения данных или автоматическое их уничтожение после того, как они больше не требуются.

Будущее криптографии

И.В. Чижов

Что же ожидает криптографию в будущем? Наверное, главным испытанием для систем информационной безопасности завтрашнего дня станут квантовые компьютеры. От обычных, классических компьютеров они отличаются тем, используют кубиты (квантовые биты) вместо обычных битов. Кубит может быть не только в состоянии 0 или 1, но и в так называемом суперпозиционном состоянии, где он одновременно находится в состоянии 0 и 1 с определенной вероятностью. Это свойство берется из квантовой физики, которая описывает поведение частиц на уровне атомов и субатомных частиц.

Представьте себе монету: если ее подбросить, она может упасть либо орлом (0), либо решкой (1). Но пока монета вращается в воздухе, она как будто находится в обоих состояниях одновременно. С кубитом происходит что-то подобное, только это не метафора — это реальное физическое явление. Квантовый компьютер работает, основываясь на нескольких принципах.

- Суперпозиция. Кубит может находиться в нескольких состояниях одновременно. Это позволяет квантовому компьютеру проводить вычисления параллельно, обрабатывая огромное количество комбинаций данных за один шаг.

- Запутанность. Если два кубита запутаны, то изменение состояния одного из них мгновенно влияет на состояние другого, даже если они находятся на большом расстоянии друг от друга. Это создает мощную связь между кубитами, позволяющую эффективно решать сложные задачи.

- Интерференция. Квантовые состояния могут усиливать или ослаблять друг друга. Это свойство используется для того, чтобы «усилить» правильные ответы и «подавить» неправильные в процессе вычислений.

- Измерение. Когда мы измеряем кубит, он «выбирает» одно из своих состояний — либо 0, либо 1. До измерения он находится в суперпозиции, но сам процесс измерения разрушает это состояние.

В данный момент все еще идет гонка по созданию надежного и достаточно мощного квантового компьютера, но рано или поздно этот процесс завершится. Системы, построенные на кубитах или их аналогах, прочно войдут в обиход крупных компаний и корпораций. И что произойдет тогда? Об этом мы спросили кандидата физико-математических наук, доцента кафедры информационной безопасности факультета вычислительной математики и кибернетики МГУ, заместителя руководителя лаборатории криптографии по научной работе компании «Криптонит» Ивана Владимировича Чижова:

— Криптографическая защита представляет собой одну из основ всей информационной безопасности. Многие вопросы защиты данных решаются именно криптографическими методами.

Появление многокубитных квантовых компьютеров приведет к тому, что все используемые на практике криптографические механизмы с открытым ключом станут нестойкими, а значит, многие протоколы защиты данных должны будут значительно измениться. Это, например, касается всех протоколов аутентификации, которые основаны на электронной подписи и сертификатах открытых ключей. К таким относят, в частности, протоколы доменной аутентификации.

Кроме того, под угрозой будут и пароли. Во-первых, для защищенной передачи паролей на сайтах сейчас используется протокол TLS, в составе которого имеется алгоритм согласования секретных ключей, уязвимый к атакам с помощью квантового компьютера. Получается, что злоумышленник, перехватив сетевой трафик процесса аутентификации на сайте, сможет получить хеш-значение пароля, которого будет достаточно для получения доступа к вашей учетной записи.

Кроме того, используя квантовый компьютер, нарушитель будет иметь возможность быстрее взламывать пароли, и в итоге придется их увеличить как минимум в два раза. Если раньше мы должны были запоминать пароль примерно из восьми-десяти символов, то теперь нам потребуется пароль около 20 символов.

Вместе с тем квантовый компьютер несет также некоторую пользу. В последнее время активно разрабатываются квантовые ускорители для задач машинного обучения. Даже появился специальный термин — «квантовое машинное обучение». С помощью такой системы машинного обучения на квантовых «стероидах» можно эффективнее решать задачи обнаружения и предотвращения компьютерных атак, анализа событий информационной безопасности, а также антивирусной защиты.

Источник изображений на главной и на странице: Designed by Freepik